Design

Adobe Content Authenticity & C2PA: Como provar o real na era da IA

Como o Adobe Content Authenticity e o padrão C2PA ajudam a rastrear autoria, rotular IA generativa e combater deepfakes.

Como o Adobe Content Authenticity e o padrão C2PA ajudam a rastrear autoria, rotular IA generativa e combater deepfakes.

O que você vai descobrir a seguir:

Você sabe dizer o que é real? A ideia de que uma fotografia ou um vídeo é um registro fiel da realidade foi seriamente abalada nos últimos anos. Enquanto sentamos para discutir sobre fake news, o mundo fake invadiu a internet. E, antes de discutir uma ferramenta que pode ser essencial para designers e ilustradores, preciso contextualizar o cenário criativo.

A civilização digital está num momento de inflexão crítico; um ponto de virada com uma crise de conhecimento nunca antes vista. De um lado temos a criatividade humana brigando para sair de uma pasteurização generalizada; quase que um bloqueio criativo. Do outro lado, a popularização das ferramentas de Inteligência Artificial Generativa (GenAI), com seus algoritmos transformadores pré-treinados, eliminou as dificuldades técnicas que antes existiam.

Os métodos tradicionais de “detecção” de falsificações, que procuram por imperfeições digitais, estão ficando para trás, pois os modelos generativos estão aprendendo a corrigir seus próprios defeitos. Em resposta a esta obsolescência iminente da detecção passiva, o mercado de comunicação está mudando sua estratégia de segurança para uma solução já conhecida, mas pouco utilizada: o rastreamento da origem do conteúdo.

Embora o conceito possa soar complexo, sua essência é simples: trata-se de identificar a origem do conteúdo e registrar ela por meio de metadados inseridos no próprio arquivo. O rastreamento da origem do conteúdo não procura responder à pergunta “isto é falso?”, mas sim fornecer a infraestrutura verificável para responder “de onde veio isto e o que aconteceu com isto ao longo do caminho?”.

Para quem tiver interesse em entender a questão técnica por trás, vou explicar mais adiante neste texto. Antes quero focar em apresentar o Adobe Content Authenticity, uma ferramenta obrigatória para designers e ilustradores que querem manter a segurança de suas criações.

A Adobe, nossa boa e velha conhecida criadora do Photoshop — a ferramenta historicamente associada à manipulação de imagens — lançou em abril de 2025 a plataforma Adobe Content Authenticity, uma implementação comercial e prática dos padrões C2PA, integrada ao ecossistema Creative Cloud.

Apesar de já ter alguns meses, o sistema ainda funciona em modo beta e uma das inovações é pouquíssimo conhecida: a integração com verificação de identidade, feita em parceria com o LinkedIn. É possível adicionar ao conteúdo a verificação “Verified on LinkedIn”, que também se conecta ao Behance. Essa integração ajuda a evitar fraudes e atribuições indevidas, e reforça a confiança no trabalho publicado.

Diferente de soluções focadas puramente em segurança, a abordagem da Adobe é centrada na atribuição criativa e na transparência ética. Seria quase hipócrita por parte da Adobe ignorar que a edição é uma parte fundamental do processo criativo; portanto, o objetivo da ferramenta não é impedir a edição, mas documentá-la.

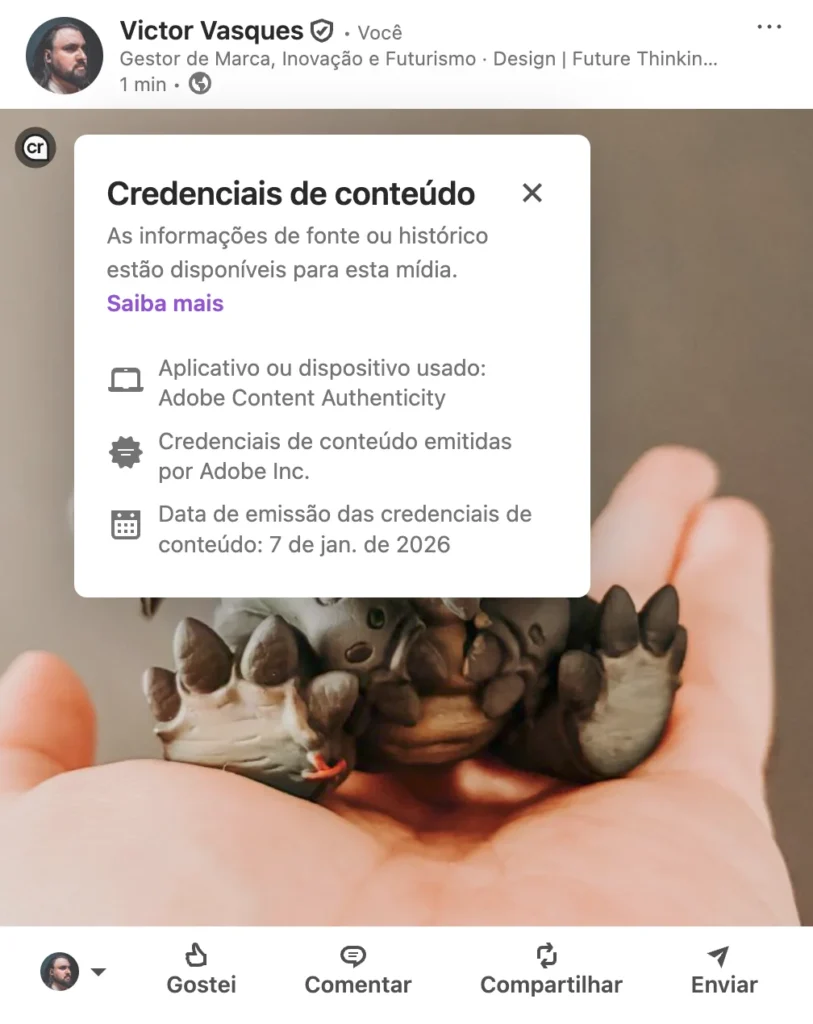

A plataforma permite que criadores optem por anexar Credenciais de Conteúdo ao exportar arquivos de softwares como Photoshop, Lightroom e Firefly. No contexto da IA Generativa, a Adobe adotou uma postura de transparência total: qualquer conteúdo gerado pela sua IA Firefly recebe automaticamente uma credencial C2PA inalienável que o rotula como “Gerado por IA”. Isto visa proteger o ecossistema de informações, permitindo que consumidores distingam entre uma fotografia real e uma criação sintética fotorrealista.

O Adobe Content Authenticity é dividido em 3 pilares: Adobe Verify, uma ferramenta baseada na web que permite a qualquer pessoa carregar uma imagem e inspecionar visualmente a sua árvore de proveniência, ver quem a assinou e quais edições foram feitas; Ícone de Transparência (CR), um identificador na imagem que funciona como um padrão visual universal para indicar a presença de metadados de proveniência (a intenção é que este ícone se torne tão reconhecível quanto o símbolo de copyright ou o cadeado de HTTPS nos navegadores);

Completa o conjunto a proposta de ser Open Source, ou seja, a Adobe disponibilizou kits de desenvolvimento de software (SDKs) e ferramentas de linha de comando (c2patool) em código aberto para encorajar a adoção por outros desenvolvedores e fabricantes, evitando a percepção de que se trata de uma tecnologia proprietária fechada.

De forma bem leiga, isso permite que você registre a autenticidade de um arquivo em JPEG ou PNG e o processo é bem simples:

O sistema impulsionado pela Adobe não se sobrepõe a um registro de marca, por exemplo, mas é uma iniciativa interessante por dois motivos: 1. está sendo liderada por uma das grandes empresas de edição de imagem do mercado e por uma das grandes redes sociais; 2. simplifica o processo para rastreabilidade de imagens via uma tecnologia Open Source.

No entanto, ela não é única no mercado e, quase que ironicamente, o conceito é baseado em um processo de registro muito parecido com um “inimigo” dos ilustradores: Os tokens não fungíveis, também conhecidos como NFT.

Apesar do hype do NFT ter sido estragado pela exploração comercial de imagens de macacos vendidos a preços exorbitantes, a solução não se resume a isso. Você pode não saber, mas a sua carteira de vacinação é um NFT e foi este tipo de registro que permitiu a rastreabilidade dela quando um certo então presidente mentiu sobre ter tomado vacina contra COVID.

Leia também: Após o hype dos NFTs, agora virá a verdadeira utilidade

O C2PA, utilizado na proposta da Adobe, é bem parecido com o NFT. Ambos lidam com autoria e rastreabilidade no ambiente digital, mas partem de propósitos distintos. Como expliquei acima, o C2PA é um padrão aberto de autenticação de conteúdo que incorpora metadados diretamente no arquivo, registrando quem criou o material, como ele foi produzido, se passou por edições e se houve uso de inteligência artificial. Seu foco é confiança, contexto e transparência, ajudando a combater desinformação, deepfakes e perda de atribuição, sem criar escassez ou valor econômico sobre o conteúdo.

Já o NFT é um registro em blockchain que representa a propriedade ou posse simbólica de um ativo digital. Ele cria escassez e permite compra, venda e transferência, mas normalmente não garante a integridade editorial do arquivo nem explica seu processo de criação. O NFT responde a uma lógica de mercado e valor (talvez o grande Calcanhar de Aquiles da tecnologia), enquanto o C2PA responde a uma lógica de credibilidade e procedência.

Os dois podem se complementar quando usados juntos: um NFT pode apontar para um arquivo que contenha credenciais C2PA, assegurando que o ativo negociado tenha autoria clara, histórico verificável e transparência sobre o uso de IA. Nesse cenário, o C2PA fortalece a confiança no conteúdo, enquanto o NFT estrutura a sua circulação econômica. Cada um cumprindo um papel diferente, porém convergente, no ecossistema digital.

Além disso, existem soluções que convergem para este cenário. Por exemplo, o Click App posiciona-se no segmento prosumere jornalismo cidadão, focando na facilidade de uso para autenticar conteúdo em tempo real. A ferramenta opera como uma “Rede de Confiança Digital” e o aplicativo (disponível para iOS) insere credenciais C2PA no momento da captura e assina o conteúdo utilizando a blockchain (uma integração com Nodle e Ethereum). O processo é simplificado em três etapas: Capturar, Deslizar para Assinar (Swipe to Sign) e Compartilhar.

Em paralelo, existem produtos que já adotaram o C2PA integrado. A Leica foi a primeira fabricante a lançar uma câmera com integração C2PA nativa em hardware, a M11-P, lançada em outubro de 2023. Ela incorpora um chip de segurança dedicado que armazena certificados digitais emitidos pela Imprensa Federal Alemã.

Na mesma toada, a Sony adotou uma abordagem mais ampla, estendendo o suporte C2PA a vários modelos profissionais através de atualizações de firmware. As câmeras Alpha 1 (Ver. 3.00), Alpha 9 III (Ver. 3.00) e Alpha 7S III receberam suporte para a “Camera Authenticity Solution” da Sony. Além disso, Uma inovação crítica da Sony é a inclusão de metadados de profundidade 3D proprietários. O sensor da câmera analisa a tridimensionalidade da cena para confirmar que está registrando um objeto real e não uma imagem 2D projetada ou exibida num monitor. No entanto, a Sony restringiu a chave de assinatura digital a organizações de notícias parceiras, exigindo uma licença especial para ativar o recurso.

Por fim, a Nikon introduziu o suporte C2PA na sua câmera Z6III (Firmware 2.00) em meados de 2024, integrando com a Nikon Imaging Cloud para gestão de certificados. No entanto, esta implementação tornou-se um estudo de caso crítico sobre segurança. Pesquisadores de segurança descobriram uma vulnerabilidade lógica grave. Utilizando a funcionalidade de “múltipla exposição” da câmera, era possível carregar uma imagem externa (potencialmente gerada por IA ou manipulada) no cartão de memória e usá-la como base para uma nova exposição.

A câmera, falhando em distinguir a origem dos dados da sobreposição, assinava o arquivo resultante com a sua chave criptográfica segura. Isto permitia, efetivamente, “lavar” imagens falsas, dando um selo de autenticidade legítimo da Nikon. Em resposta, a Nikon suspendeu o serviço Nikon Authenticity e revogou os certificados emitidos, paralisando a funcionalidade enquanto trabalhava numa correção.

Criado pela Coalition for Content Provenance and Authenticity (daí o nome do padrão C2PA) não é um fornecedor de software, mas um organismo de normalização técnica regido pela Joint Development Foundation, formado pela fusão de duas iniciativas anteriores: a Content Authenticity Initiative (liderada pela Adobe) e o Project Origin (liderado pela Microsoft e BBC).

O padrão C2PA define um método criptográfico para vincular metadados de proveniência a ativos digitais. O núcleo desta tecnologia é a “Credencial de Conteúdo” (Content Credential), tecnicamente manifestada como um Manifesto C2PA. Traduzindo: Utiliza um método de criptografia para vincular informações “invisíveis” no arquivo digital.

Ao contrário dos metadados EXIF tradicionais, que podem ser editados trivialmente por qualquer software sem deixar rastro, um Manifesto C2PA é inviolável devido à sua arquitetura de assinatura digital. Um manifesto é composto por uma série de asserções (assertions) e podem incluir:

A integridade do sistema C2PA baseia-se em Infraestrutura de Chave Pública (PKI). Quando um ativo é criado ou modificado, o software ou hardware responsável calcula um hash criptográfico do conteúdo visual e dos metadados associados. Este hash é então assinado com a chave privada do dispositivo ou do utilizador.

A validação ocorre através da chave pública correspondente. Se um único bit da imagem for alterado após a assinatura (por exemplo, se um pixel for modificado maliciosamente), o hash recalculado não corresponderá ao hash assinado, e a validação falhará, alertando o utilizador de que o conteúdo foi adulterado.

Um dos desafios técnicos mais significativos identificados pela C2PA é a fragilidade dos metadados incorporados. Muitas plataformas de redes sociais e sistemas de gestão de conteúdo (CMS) “limpam” metadados agressivamente para reduzir o tamanho do arquivo ou por preocupações de privacidade. Para combater isto, o C2PA introduziu o conceito de Soft Binding (Vinculação Suave).

O Soft Binding permite que os dados de proveniência sejam armazenados na nuvem, dissociados do arquivo físico. O vínculo é mantido através de uma marca d’água digital imperceptível ou de uma impressão digital perceptual (perceptual hash) incorporada na imagem. Quando um utilizador encontra uma imagem “limpa” na internet, o software de visualização pode calcular a impressão digital visual, consultar um repositório global e recuperar o manifesto de proveniência original, restaurando a cadeia de confiança mesmo após a remoção dos metadados do arquivo.

Apesar de todo este sistema ser genial, a utilidade de toda a cadeia de proveniência — da captura segura na câmera à edição responsável no Adobe Photoshop — depende inteiramente da capacidade do consumidor final visualizar essas credenciais na plataforma onde consome o conteúdo (por exemplo, o Instagram). Este é o chamado problema da “última milha”.

Um obstáculo técnico persistente é o stripping, a remoção de metadados. As plataformas de redes sociais historicamente comprimem e reprocessam imagens para otimizar a largura de banda, um processo que inadvertidamente remove os metadados C2PA incorporados no arquivo. Embora o mecanismo de “Soft Binding” ofereça uma solução técnica para recuperar dados via nuvem, isso exige que as plataformas implementem ativamente a verificação de impressão digital visual e façam chamadas de API para repositórios de manifestos externos. Este processo adiciona latência e custos computacionais que as plataformas relutam em absorver sem uma pressão regulatória, mas que poderia mudar todo o jogo no combate às fake news. E as principais plataformas de tecnologia têm mostrado níveis variados de compromisso com a exibição de credenciais C2PA.

O Google integrou a funcionalidade “Sobre esta imagem” na Pesquisa Google, que exibe metadados C2PA quando disponíveis. Além disso, ferramentas como o SynthID da Google DeepMind incorporam marcas d’água compatíveis.

Já a Meta, responsável por Facebook, Instagram e WhatsApp, anunciou suporte para ler e rotular conteúdo gerado por IA com base em metadados C2PA. No entanto, a implementação prática gerou controvérsia. O sistema de detecção da Meta frequentemente aplica o rótulo “Made with AI” em fotografias reais que sofreram edições mínimas (como o uso de ferramentas de remoção de poeira baseadas em IA no Photoshop), o que enfureceu fotógrafos profissionais que sentiram o seu trabalho desvalorizado. Além disso, a Meta falhou em exibir consistentemente a proveniência completa, muitas vezes resumindo dados complexos num rótulo binário simplista.

Por fim, o TikTok foi pioneiro na implementação de rótulos automáticos para “Conteúdo Gerado por IA” (AIGC) detectado através de credenciais C2PA, especialmente para conteúdo vindo de ferramentas como DALL-E 3. A plataforma também permite que criadores rotulem manualmente o seu conteúdo, alinhando-se com as diretrizes de transparência.

Em resumo, a iniciativa Adobe Content Authenticity e o ecossistema C2PA representam a resposta robusta e estrutural da indústria tecnológica à crise de desinformação gerada pela IA. A transição da “detecção” (procurar o falso) para a “proveniência” (provar o verdadeiro) é uma mudança de paradigma necessária.

No entanto, o sucesso desta infraestrutura enfrenta obstáculos. O maior desafio é a “última milha” nas redes sociais, que continua sendo o ponto mais fraco. Nada adianta isso se o tio Zuck não implementar a tecnologia (mesmo que open source) dentro do Instagram, por exemplo. Sem uma forma consistente e confiável de mostrar os rótulos de autenticidade ao consumidor, todo o esforço de segurança realizado antes se torna invisível.